Cuba sigue apostando por la transformación digital y la informatización de la sociedad. Actualmente más de 6 millones de cubanos usan los pagos digitales a través de plataformas como Transfermóvil y EnZona sin embargo, a medida que se tiene mayor acceso a internet es mayor el riesgo de ser víctimas de ciberataques y otros métodos que violan la privacidad del usuario.

Muchas de las vulneraciones de datos comienzan con un “inocente” correo electrónico en el que el ciberdelincuente consigue una pequeña brecha para cometer sus fechorías. Esto ha afectado a muchos usuarios causándoles una gran pérdida económica, pero ¿ de qué estamos hablando?

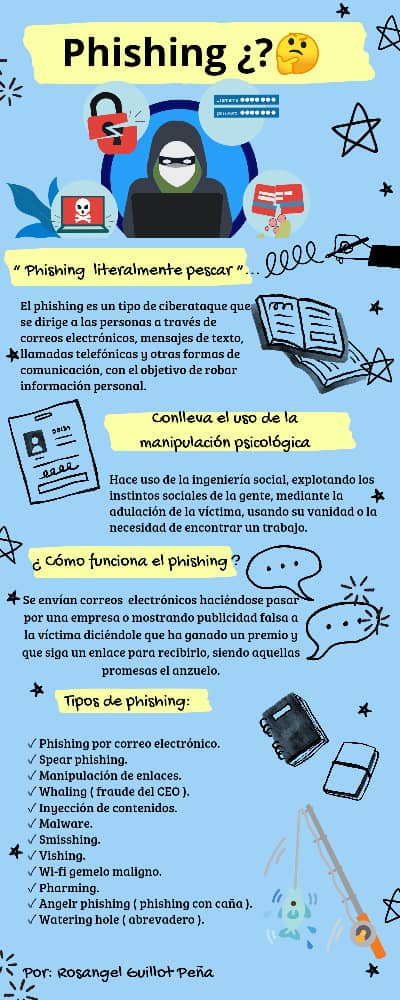

El phishing es un tipo de ciberataque que se dirige a las personas a través del correo electrónico, SMS, llamadas telefónicas y otras formas de comunicación. El término phishing en inglés se pronuncia igual que la palabra fishing (fishin) -literalmente pescar-. Este tipo de ataque tiene como objetivo engañar al destinatario para que revele información personal o financiera.

Manipulación psicológica

Para engañar a las personas se hace uso de la ingeniería social en el que el malhechor se aprovecha de los instintos sociales como la adulación de la víctima u ofreciendo ofertas atractivas de trabajo.

Una de las formas más comunes es el famoso correo electrónico “has ganado un premio”, que para obtenerlo el “ganador” debe seguir un enlace, y otro, y otro… dejando en cada clic la información solicitada y que ellos necesitan para cerrar la trampa.

¿Cómo funciona?

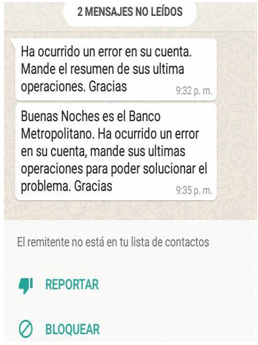

Los ciberdelincuentes se hacen pasar por representantes de entidades prestigiosas o amigos, de modo que el receptor adquiera más confianza y sean menos las probabilidades de sospechas.

Los enlaces llevan a los usuarios a páginas web falsas o que están infectadas con software malintencionado, conocido también como malware; y lo hacen generalmente incrustando logotipos u otras imágenes reconocidas para que luzcan igual que los enlaces confiables. La embestida se facilita enfatizando un sentido de urgencia en el mensaje, por ejemplo la pérdida de dinero…

Las víctimas de estafas pueden acabar con infecciones de malware, robo de identidad y pérdida de datos. Las informaciones que buscan los cibercriminales incluyen información personal identificable como datos de cuentas bancarias, números de tarjetas de crédito, registros médicos y fiscales así como también datos empresariales delicados tales como nombres de cliente e información de contacto, créditos relacionados con productos propios y comunicaciones confidenciales.

Cuba no ha estado exenta de este fenómeno. Por solo mencionar un ejemplo; en 2021 fueron detenidos tres ciudadanos residentes en La Habana, quienes, desde sus teléfonos celulares, se dedicaban a defraudar cuentas de clientes que utilizan plataformas de pago digitales, vulnerando el acceso a las cuentas de centenares de personas.

Se pudo comprobar que varios de los afectados realizaron denuncias en 11 provincias del país, tras detectar la extracción de fondos de sus cuentas bancarias sin su consentimiento.

También se comprobó que, por uno de los dispositivos incautados, se materializaron 131 defraudaciones a 68 usuarios entre mayo y octubre del pasado año, cuyos montos sustraídos superaron 1 200 000 pesos y más de 7 000 dólares estadounidenses.

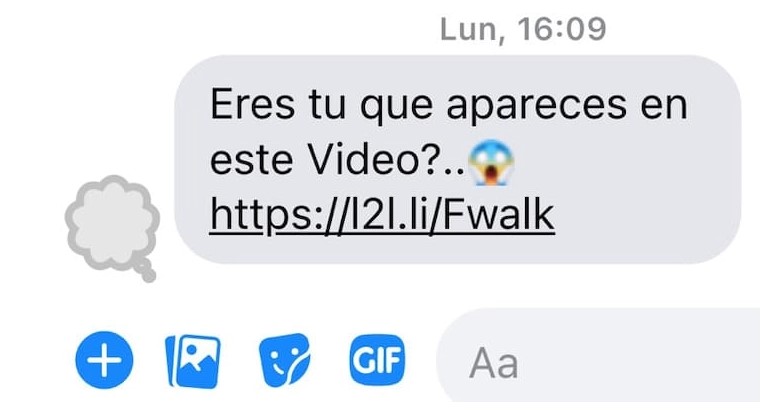

En meses anteriores usuarios cubanos de la red Facebook refirieron haber recibido unos mensajes a través de Messenger: ¿Eres tú en el video?, seguidos de unos emojis de asombro, o angustia (a veces varían), y un enlace.

Al pinchar el link, este los remite a una página de diseño idéntico al de Facebook, con dos campos, en los que pide introducir el nombre de usuario y la contraseña de dicha red para iniciar sesión. En el móvil pudiera pasar desapercibido, pero de realizar el procedimiento en una computadora, se puede verificar que el URL que aparece en la barra de direcciones no coincide ni guarda ninguna relación con esa red social.

También llegan a solicitar esta información con otros mensajes como: “¿Por qué te etiquetaron en este video?”, “Creo que apareces en este video”, “¡Oye! ¿Ese video es tuyo?”, o “¿Ya te viste en este video?”.

Se trata de una estrategia de hackeo para obtener nuevos usuarios, hacerse con su información personal y, de paso, embaucar a tus contactos…

Tipos de phishing

Phishing por correo electrónico: término general que se da a cualquier mensaje de correo electrónico malintencionado destinado a engañar a los usuarios para que divulguen información privada.

Spear phishing: estos mensajes de correo electrónico se envían a personas concretas de una organización normalmente titulares de cuentas con privilegios elevados, para engañarlas y conseguir que divulguen datos confidenciales envíen dinero al atacante o descarguen programas malintencionados.

Manipulación de enlaces: Los mensajes contienen un enlace a un sitio web malintencionado que parece oficial de la empresa pero que lleva a los destinatarios a un servidor controlado por el atacante dónde se les convence para que se autentiquen en una página de inicio de sección falsa.

Whaling (fraude al CEO): estos mensajes suelen enviarse a empleados de alto nivel de una empresa para hacerles creer que el CEO director general u otro ejecutivo ha solicitado transferir dinero.

Inyección de contenidos: es cuando un atacante es capaz de inyectar contenidos malintencionados en una página oficial puede engañar a los usuarios para que accedan a la página web de phishing.

Malware: a los usuarios se les convence de hacer clic o abrir un archivo adjunto que puede descargar melware en sus dispositivos, como el ransomware, los Rootkits o los keyloggers, que son archivos adjuntos de melware habituales que roban datos para extorsionar a las víctimas.

Smisshing: usando mensajes de SMS los atacantes engañan a los usuarios para que excedan a páginas web malintencionadas desde sus smartphones, enviando un mensaje de texto a la víctima prometiendo descuentos, recompensas o premios.

Vishing: los atacantes usan un software de modificación de voz para dejar un mensaje en el que le dicen a la víctima que deben llamar a un número telefónico en el que pueden ser estafados, los cambiadores de voz también se utilizan al hablar con las víctimas para disfrazar el acento o el género del atacante.

Wi-fi gemelo maligno: suplantando a una red wi-fi gratuita los atacantes engañan a los usuarios para que se conecten a un punto de acceso malintencionado para realizar ataques de intermediario.

Pharming: es un ataque en dos fases utilizado para robar credenciales de cuenta, en la primera fase se instala un malware en la víctima, se le dirige a un navegador y a un sitio web falso donde se la engaña para que divulgue sus credenciales, también se utiliza el envenenamiento DNS para redirigir a los usuarios a dominios falsos.

Angler phishing ( phishing con caña): Utilizando las redes sociales los atacantes responde a un mensajes haciéndose pasar por una organización oficial, amigo o familiar cercano.

Watering hole abrevadero: un sitio comprometido que ofrece infinitas oportunidades por lo que un atacante identifica un sitio utilizado por numerosos usuarios objetivos explota una vulnerabilidad en el sitio y lo utiliza para engañar a los usuarios para que descarguen malware. Con el malware instalado en los equipos de las víctimas un atacante puede redirigir a los usuarios a sitio web falsos o enviar una carga útil a la red local para robar datos.

Para no quedar atrapados en la red

1.- No conteste ningún mensaje que resulte sospechoso y no comparta sus contraseñas con familiares o amigos.

2.- Verifique los indicadores de seguridad del sitio web en el cual ingresará información personal.

*La dirección web comienza con https://, donde la s indica que la transmisión de información es segura.

*Verifique que en la parte inferior de su navegador aparezca un candado cerrado. Al hacer clic sobre este último, podrá comprobar la validez del certificado digital y obtener información sobre la identidad del sitio al que está accediendo.

3.- Revise sus resúmenes bancarios y de tarjeta de crédito. Si detecta cargos u operaciones no autorizadas, comuníquese de inmediato con la organización emisora. También contacte con ella si se produce una demora inusual en la recepción del resumen.